Những ứng dụng Android giả mạo này sẽ âm thầm đánh cắp tiền của bạn

Nếu bạn nghĩ rằng mình "miễn nhiễm" với các hacker nếu chỉ tải về các ứng dụng Android "hợp pháp" từ Google Play, hãy nghĩ lại đi.

Nhóm nghiên cứu McAfê Mobile Research vừa phát hiện ra một chiến dịch "cướp tiền" mới, với sự tham gia của ít nhất 15 ứng dụng được "tái đóng gói" nhằm bí mật đăng ký các dịch vụ premium trả phí trong lúc người dùng không để ý. Danh sách này bao gồm nhiều ứng dụng với tên gọi "đậm chất lừa đảo" như Qrcode Scanner, Cut Ringtones 2018 và Despacito Ringtone.

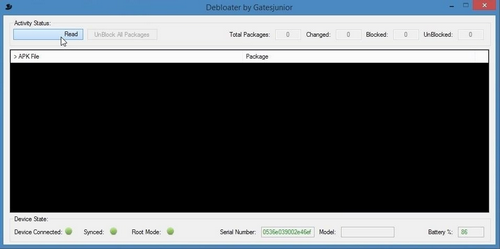

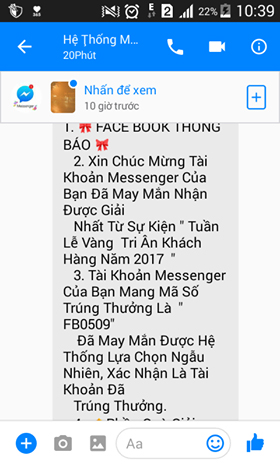

Chiến dịch này được phát động bởi AsiaHitGroup Gang - vốn xuất hiện lần đầu vào cuối năm 2016, nhắm vào các nạn nhân chủ yếu ở Thái Lan và Malaysia. Nhóm này sử dụng một ứng dụng cài đặt phần mềm giả mạo gọi là Sonvpay.A có chức năng tải về và cài đặt các ứng dụng phổ biến không được phát hành trên Google Play, tất nhiên là với một khoản tiền lót tay nhất định. Nhưng điều đáng nói ở đây là nó đã bí mật đăng ký các dịch vụ trả phí khi chạy nền cho ít nhất 20.000 nạn nhân bằng cách gửi đi các tin nhắn SMS đến các số điện thoại trả phí.

Nhưng đó mới chỉ là khởi đầu.

Nhóm này sau đó đã "đánh chiếm" Google Play vào tháng 11/2017, với chiến dịch thứ hai nhắm đến Thái Lan, Malaysia, và Nga. Chúng đã chỉnh sửa bộ cài giả mạo, đặt tên mới là Sonvpay.B, để tải về phiên bản giả mạo của các ứng dụng quen thuộc trên Google Play. Trong chiến dịch này, Sonvpay dựa vào vị trí địa lý của địa chỉ IP để nhận diện quốc gia xuất xứ của nạn nhân. Nó còn sử dụng phương thức SMS giống hệt như chiến dịch đầu tiên, cộng thêm tính năng WAP Billing - tức thanh toán hóa đơn trực tiếp với nhà mạng - để bí mật đăng ký nạn nhân vào các dịch vụ premium.

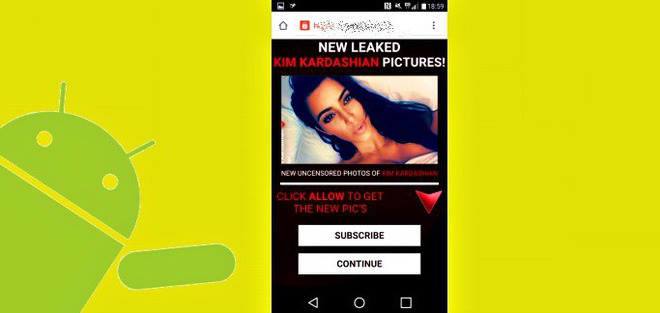

Chiến dịch thứ 3 của nhóm này bắt đầu vào tháng 1/2018, nhắm vào các thiết bị Android truy cập Google Play ở Malaysia và Kazakhstan. Thay vì tạo các ứng dụng giả mạo, nhóm này đã tích hợp các ứng dụng Android hợp pháp vào Sonvpay.C, cho phép nó sử dụng thông báo đẩy một cách âm thầm trong nền để bí mật đăng ký nạn nhân vào các dịch vụ premium trả phí. Bản thân các ứng dụng không có vẻ gì là nguy hiểm, trừ việc yêu cầu cấp quyền truy cập tin nhắn SMS. Trên thực tế, chúng hoạt động hoàn toàn bình thường.

"Việc đăng ký chủ yếu được tiến hành thông qua WAP Billing, vốn không đòi hỏi phải gửi tin nhắn SMS đến các số premium" - Carlos Castillo của McAfee cho biết - "Thay vào đó, nó chỉ đòi hỏi người dùng sử dụng mạng di động để truy cập vào một website cụ thể và tự động click vào một nút bấm để khởi động quá trình đăng ký".

Sau khi bạn cài đặt một trong các ứng dụng kia, Sonvpay sẽ nhận lệnh đăng ký các dịch vụ premium trả phí thông qua các thông báo đẩy mà người dùng điện thoại không bao giờ thấy được. Những dịch vụ này được thanh toán trực tiếp với nhà mạng. Ngoài ra, có một thành phần "cập nhật" giả mạo, yêu cầu người dùng đồng ý cho phép ứng dụng cập nhật, và Sonvpay.C sẽ lợi dụng điều đó để đăng ký các dịch vụ premium. Ngay cả nếu người dùng không đồng ý, các dịch vụ này vẫn sẽ xuất hiện trong hóa đơn của nhà mạng tùy thuộc vào câu lệnh được gửi đi thông qua thông báo đẩy.

Vấn đề với mô hình thanh toán qua nhà mạng và loại hình lừa đảo này là thông thường, người dùng sẽ không hề phát hiện ra cho đến khi họ nhận được phiếu thu tiền hàng tháng. Và bởi đây là mô hình đăng ký theo kỳ (subscription), nên nạn nhân sẽ phải tìm hiểu xem làm sao để có thể ngừng đăng ký các dịch vụ premium nói trên.

Khi nhóm McAfee phát hiện ra Qrcode Scanner, Cut Ringtone 2018 và Despacito Ringtone bị đính kèm Sonvpay.C, họ đã cảnh báo Google và các ứng dụng này đã bị gỡ bỏ khỏi Google Play. Despacito Ringtone xuất hiện lại sau đó vài ngày, một lần nữa bị nhiễm Sonvpay.C, và lại bị Google tiêu diệt.

Chắc chắn AsiaHitGroup Gang sẽ trở lại với chiến dịch thứ 4. Hãy cảnh giác!

Có 60 ứng dụng Android dành cho trẻ em vừa bị phát hiện có chứa ảnh khiêu dâm

Chắc hẳn mọi người sẽ không còn lạ gì khi chợ ứng dụng điện tử Google Play là nơi có chứa rất nhiều mã độc lây lan cho thiết bị Android. Nhưng mới đây, chuyên gia bảo mật tại Check Point đã phát hiện ra 60 ứng dụng trên Google play nhắm tới người dùng là trẻ em bị lây nhiễm mã độc hiển thị ảnh khiêu dâm cũng như quảng cáo khiêu dâm.

Mở khóa bằng hình vẽ trên Android không an toàn như chúng ta tưởng

Nếu bạn đang sử dụng phương pháp mở khóa bằng hình vẽ trên Android, thì đã đến lúc chuyển sang mã PIN truyền thống. Bởi một nghiên cứu mới đây cho thấy phương pháp này không an toàn như chúng ta tưởng. Nếu không ai thấy bạn mở khóa thì không sao, nhưng có mấy ai trong chúng ta tìm cách che giấu điều này?

.jpg)

.jpg)

.jpg)